セキュリティ対策、ハッキングイベント「Pwn2Own」でテスラがハッキングされ、ハッキンググループがテスラモデル3と10万ドルを持ち帰りました。

電気自動車とその膨大な量の統合ソフトウェアが日常生活に浸透するにつれ、それらを取り巻くセキュリティは著しく重要性を増してきています。最悪の場合、ハッカーは自動車にアクセスできるだけでなく、ユーザーデータを流出させたり、自動車をコントロールしたりする可能性があります。今回、ハッキングコンテスト「Pwn2Own」で、あるハッカーグループがテスラモデル3のハッキングに成功し、賞金10万ドルとともにモデル3を獲得しました。

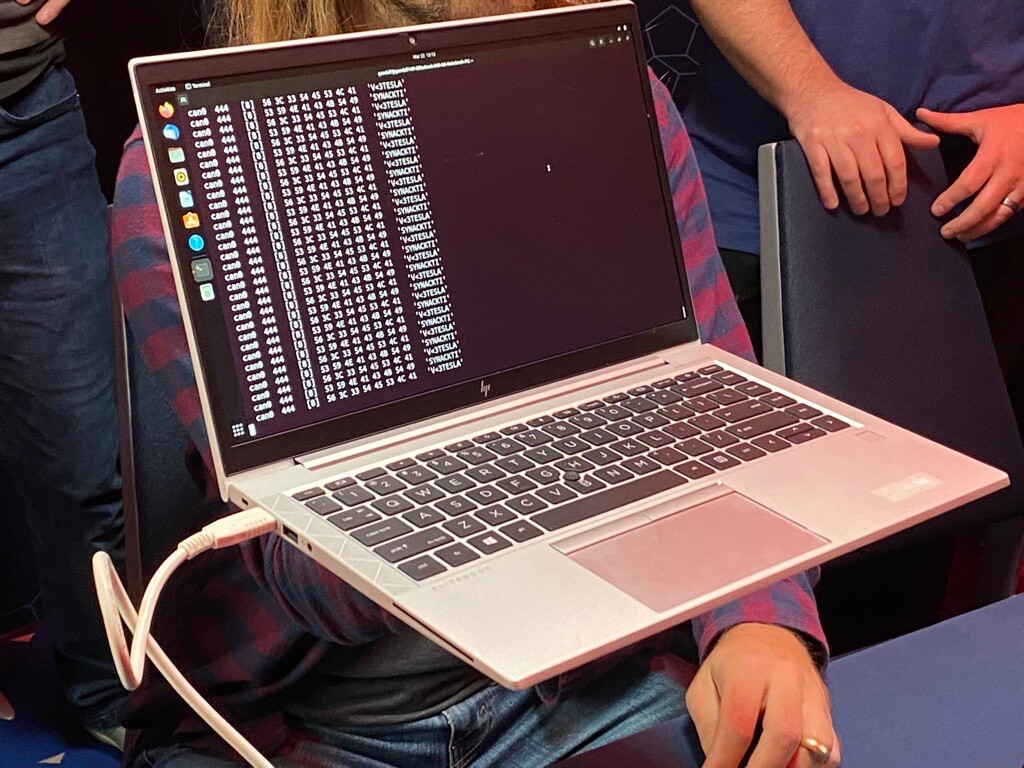

Synactivというグループがハッキングに成功したことは、ゼロ・デイ・イニシアティブのツイッターアカウントによって報告され、同グループがTOCTOUエクスプロイト脆弱性を使用して車両にアクセスしたことが明らかにされました。

ハッキング大会の性質上、テスラ車のセキュリティリスクを避けるため、ハッキング方法の詳細は完全には公開されていません。それでも、ハッカーたちが使った方法は比較的簡単だったとのことです。

TOCTOU(Time-Of-Check Time-Of-Use)エクスプロイト脆弱性では、システムアクセスを得るために内部ファイルを変更する手法です。要するに、ハッカーは、誰かが実際にアクセスできるはずであることを確認するために、システムがチェックするファイルを変更する、という方法です。例えば、ログイン情報を変更し、自分自身がアクセスできるようにすることが考えられます。しかし、その手法名が示すように、システムがファイルをチェックしてから実際にログインするまでの時間のずれを利用するため、これは非常に時間依存性が高い脆弱性となっています。

Pwn2Ownは、世界で最も有名なハッキング・イベントの1つです。ハッカーのチームが、市場で入手可能な最も人気のあるソフトウェアのいくつかにアクセスすることを試みるハッキングイベントです。ハッカーとセキュリティ研究者の各グループには、デバイスとソフトウェアのリストと達成すべき一連の目標が与えられます。このリストを最初にクリアしたチームには、賞金が与えられます。今回のケースでは、このステップを最も早く完了したSynactiveチームが、ハッキングしたテスラモデル3を獲得しました。

ソフトウェアと自動車の相互接続が進む中、ソフトウェアの安全性を確保することは、時間の経過とともに重要性を増していくと考えられます。また、自動車システムの相互接続が進むにつれて、これらのシステムを安全に保たなかった場合の結果は、より悲惨なものになるとも想定されます。自動車メーカーがこの脅威を真摯に受け止め、自社の製品を可能な限り安全かつセキュアに保つための努力を続けてくれることを願っています。

この記事はこの投稿を引用・翻訳・編集して作成しています。

テスラ関連の最新記事を毎日AM7:00にアップしていますので、過去のニュースはこちらを参照ください。

人気記事

新着記事

※免責事項:この記事は主にテクノロジーの動向を紹介するものであり、投資勧誘や法律の助言などではありません。また、記事の正確性を保証するものでもありません。掲載情報によって起きたいかなる直接的及び間接的損害に対しても、筆者・編集者・運営者は一切責任を負いません。また、運営者はテスラ株式のホルダーです。